ADAPTACIÓN A LA VARIABILIDAD DE LOS EVENTOS DE INFECCION MALWARE NO DETECTADOS EN TODO TIPO DE ESCENARIOS, ENTORNOS Y ECOSISTEMAS ACTUALES - Conectores-Redes-Fibra óptica-FTTh-Ethernet

Identificación y exploración de tendencias en el incremento, tipos de impactos y efectos del malware - Electrónica

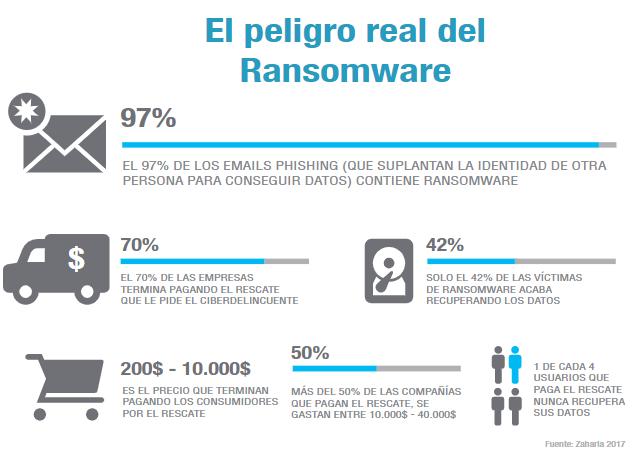

INFOBLOX: El ransomware, una actividad cada vez más lucrativa para los ciberdelincuentes - Noticias - Actualidad para Asociación @aslan

.gif)