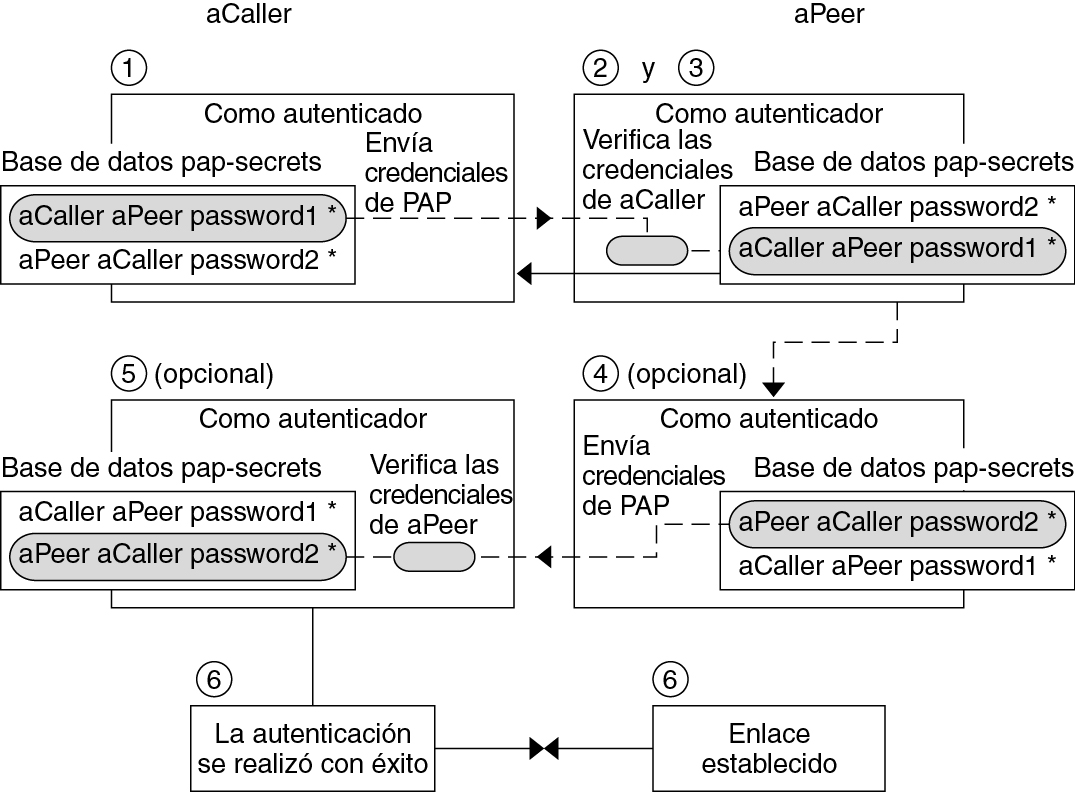

Protocolo de autenticación de contraseña (PAP) - Gestión de redes seriales con UUCP y PPP en Oracle® Solaris 11.2

Concepto De Protección De Datos E Información Privada. Iniciar Sesión En La Página De Autenticación De Inicio De Sesión De Autoriz Ilustración del Vector - Ilustración de perfil, hacker: 195188387

Ilustración de Autenticación De Datos Biométricos Icono De Proceso De Escaneo De Huellas Dactilares Aislado En Blanco y más Vectores Libres de Derechos de Abrir con llave - iStock

Estilo De Esquema Del Icono De Autenticación De Portátil De Datos Bloqueados Ilustración del Vector - Ilustración de website, cifrado: 192246565

ESET recomienda el uso del doble factor de autenticación para reforzar la ciberseguridad de los datos corporativos de las empresas

Doble factor de autenticación y firma electrónica, claves para la protección de datos | El Candelero Tecnológico

Por qué aplicar el doble factor de autenticación para proteger los datos empresariales? | Endpoint | IT Digital Security

Para reforzar la seguridad de datos: doble factor de autenticación - GTM Tecno Para reforzar la seguridad de datos: doble factor de autenticación

IBM facilita la autenticación en 'apps' sin tener que ceder datos personales | TECNOLOGÍA | ComputerWorld